1

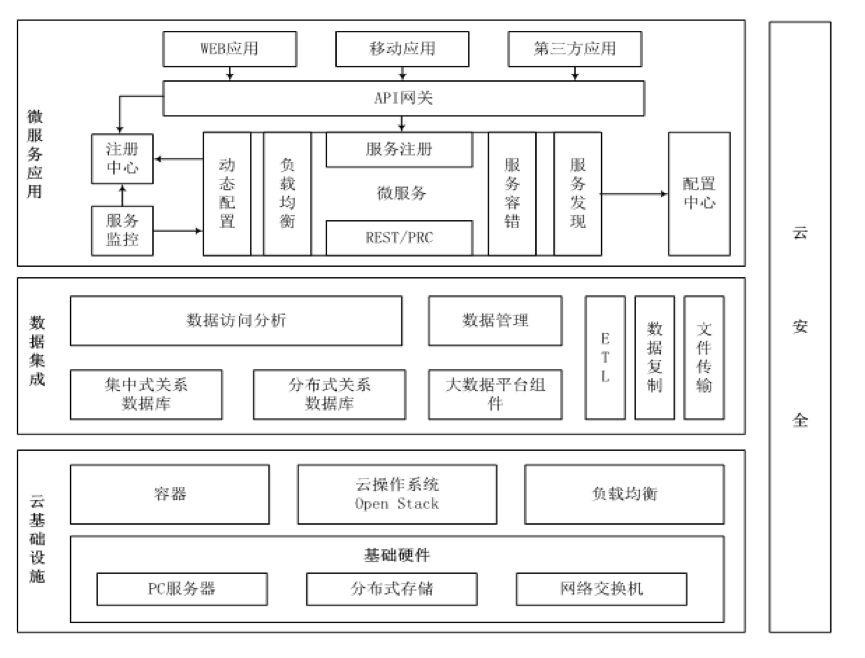

某能源企业通过自建私有云平台,实现为本地区电力各集体企业及有一定规模的政企客户,提供高速、稳定、安全的云服务,并根据使用云平台的重要用户的具体需求,为其提供微服务、微应用、大数据等多样化的增值服务。

2

客户云平台的计算、存储和容器编排管理功能主要采用OpenStack+ceph+Kubernetes架构搭建,客户在安全方面面临的最大挑战是如何构建一个符合最佳安全实践的云服务平台,并在后续通过工业和信息化部颁发的云计算服务能力评估符合性三级认证。

3

基于CSA的《有效的云安全服务管理指南》及国标GB/T31168-2014《云计算服务安全能力要求》,以及OpenStack安全指南等云服务建设方面的安全指导和安全实施要求,新钛云服安全团队对客户云基础架构现有安全措施进行了评估和差距分析,并根据差距分析结果制定后续安全建设计划和实施方案。

4

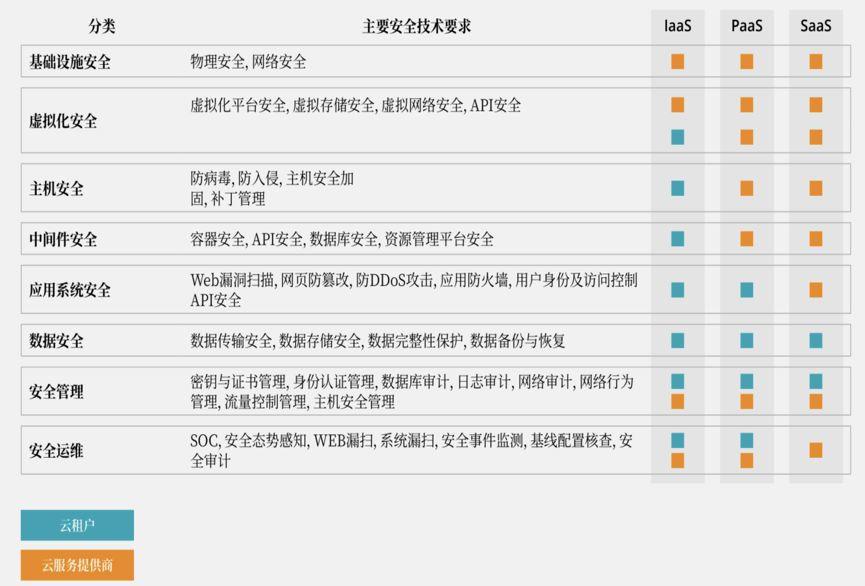

4.1基础设施安全

1) 检查云平台是否按最低要求划分为公共、访客、管理和数据区域;

2) 检查安全域边界是否冗余部署防火墙、IDS/IPS、流量控制、安全网关和抗DDOS设备,并配置相应的安全策略管理安全域进行网络边界防护;

3) 检查是否搭建VPN和用户认证管理系统,为云租户访问云平台提供安全通道。

4.2虚拟化安全

1)虚拟化平台安全

-

梳理云平台提供的API列表,并对API访问进行风险评估,如传输协议、身份认证、授权、访问管理控制、日志管理等;

-

检查云平台软件版本和物理机安全基线,检查虚拟机和容器版本及安全基线;

-

检查是否部署SIEM及日常漏洞扫描和管理;

2) 虚拟网络安全

-

检查是否采用VLAN/VXLAN/VPC/安全组等对多租户的虚拟网络资源进行隔离;

-

检查是否配置Qos实现多租户流量管理;

3) 虚拟存储安全

-

检查数据存储的可靠性机制,是否采用冗余模式和完整性校验;

-

检查存储资源回收时,是否对逻辑卷进行bit位格式化;

-

检查是否使用数据隔离,访问控制,数据可靠性和残余信息保护来保障虚拟化环境下的数据存储安全;

4.3主机安全

1) 检查主机是否部署防病毒和恶意代码技术;

2) 检查主机是否部署入侵防御技术;

3) 检查主机是否安全基线加固;

4) 检查主机补丁管理机制,是否定期统一更新补丁或提供虚拟补丁功能。

4.4中间件安全

1) 容器安全

-

检查镜像库的存储和访问控制是否安全;

-

检查容器镜像及解包后的应用是否存在已有CVE漏洞;

2) API安全

-

评估和检查API生命周期安全问题,包括API认证和鉴权,安全监控(调用次数、延迟、错误率等的监控),日志和审计,敏感数据保护,传输安全等;

3) 数据库安全

-

检查是否部署有数据库审计产品及实现功能是否满足事前风险评估,实时行为监控,细粒度协议解析和双向审计,web业务审计,应用层关联审计,告警模式,报表系统和回放功能等。

4) 资管管理平台安全

-

评估和检查管理平台是否存在版本、访问控制、权限管理等方面的缺陷,是否采用某种方式的安全加固模板;

-

评估和检查对管理员的访问控制能力,如是否启用多因子认证,登录和操作日志记录和审计管理,非法链接检测和阻断能力等;

4.5应用系统安全

评估和检查云服务平台是否提供IAM、WAF、网页防篡改、双因子认证和抗DDOS、CC服务。

4.6数据安全

1) 评估和检查数据传输、存储时是否提供加密服务能力,对口令类敏感数据是否进行不可逆加密,对个人敏感数据是否进行可逆加密;

2) 评估数据备份和恢复能力;

3) 评估和检查不同租户间数据隔离和安全共享控制措施;

4) 检查和评估数据库审计系统功能,特别是针对数据库管理员等高级权限用户访问数据的操作是否安全;

4.7安全管理

1) 网络审计:检查是否在互联网边界和外网边界核心交换机部署旁路网络审计系统,对常见协议是否进行识别、分析、审计和记录、规则告警等;

2) 网络行为管理:是否在安全区域边界设置上网行为管理,并通过安全管理中心集中管理,对违规行为进行报警。

3) 流量控制管理:检查是否在外网区、互联网区的核心交换机上部署负载均衡设备,提供L2-L7层的流量控制。

4) 密钥与证书管理:检查是否对云平台、安全产品、网络设备、服务器、存储等资源的帐号、认证、授权和审计的集中控制和管理。对管理员的登录是否限制IP、采用双因子或多因子认证,限制特权命令,并支持日志记录、审计报表、视频监控、阻止高危操作命令等。

5)身份认证管理平台:检查是否使用IAM系统,统一管理系统用户身份。

6) 数据库审计:检查是否部署数据库审计产品,并实现静态审计、实时监控与风险控制、实时审计、双向审计、审计规则、行为检索、关联审计、审计报表、安全事件回放、审计对象管理、预警管理、系统配置管理等功能。

7) 云日志审计:检查是否部署日志审计系统对系统中的关键服务和应用进行集中审计,包括根据安全审计策略对审计记录进行分类;提供按时间段开启和关闭相应类型的安全审计机制;对各类审计记录进行存储、管理和查询等。

8) 主机安全管理:检查是否在管理区部署运维堡垒机,实现对云内云平台、安全产品、网络设备、服务器、存储等资源的帐号、认证、授权和审计的集中控制和管理。

4.8安全运维

1) SOC:检查是否使用SOC平台,并实现态势感知(可视化大屏展示)、脆弱性管理模块、SIEM、威胁情报、事件响应模块、态势感知与脆弱性管理。

2) 安全态势感知:检查是否采用基于带外监测的大数据云安全监测系统,自动定时对海量云上的应用漏洞进行深度的检查,确保在第一时间内发现云上系统中存在的一系列安全问题。同时,还应对云上的重要应用和站点提供了定时的网站安全监测服务,及时快速地发现与定位网络安全问题的存在与网络安全事件的发生。网络安全问题与事件发现能力建设包括网站脆弱性检测、网站可用性监测、网站挂马监测、网站链接监测、网站安全事件监测、网站敏感内容监测与网络主机监测七项内容。

3) web漏扫:检查云平台是否部署web漏洞扫描系统,对特定的WEB服务器安全脆弱性进行检测,及时发现WEB应用系统的脆弱性,并提供及时的安全防护。

4) 系统漏扫:检查云平台是否部署系统漏洞扫描系统,通过扫描等手段对指定的虚拟机或者物理机系统的安全脆弱性进行检测,发现可利用的漏洞的一种安全检测(渗透攻击)行为,并提供及时的安全防护。

5) 安全事件监测:检查云服务器是否部署安全监测软件如HIDS,对对此私有云上的所有在线信息系统进行安全扫描,并为各类系统提供基础的指纹识别数据。

6) 基线配置检查:检查云平台涉及到网络设备、服务器、安全设备和存储设备等,是否使用安全配置基线进行部署。

7) 安全审计:检查是否部署集中化的日志审计系统,实现日志收集和统一管理及审计分析和告警。经过上述安全能力需求和安全能力现状的差距分析过程,我们得到客户云平台需要补充实现的安全能力需求列表,并根据对云平台和云租户的风险高低程度、实现难度和客户内部资源等制定了后续的实现计划和实施方案。

差距分析模板:

|

安全要求 |

现状 |

差距分析 |

|

网络边界防护

|

防火墙类型:*** |

|

|

抗DDOS:未部署 |

需考虑DDOS |

|

|

IDS/IPS类型:*** |

||

|

安全网关:未部署 |

需考虑部署安全网关 |

|

|

流量控制设备:*** |

||

|

网络通信安全 |

安全接入平台:*** |

|

|

…… |

……. |

…… |

5

云平台安全保障能力建设涉及基础设施安全、虚拟化安全、主机安全、中间件安全、应用系统安全、数据安全、安全管理和安全运维等多个安全领域,其中一些安全需求已有成熟的解决方案,如基础设置安全中的安全防范能力FW、IPS、DDOS、WAF等,主机安全的防病毒和HIDS,安全管理中的主机安全可部署堡垒机等,一些安全需求还没有成熟的解决方案或需要结合实际情况考虑,如硬件的安全引导技术,容器安全,SDP(软件定义边界)和CASB(云访问安全代理)技术等,一些安全需求需要复杂的配置或持续集成开发,如openstack平台的安全加固,SOC平台的安全开发等。因此CSP(云平台服务提供商)可根据自身实际情况,对现有安全能力进行差距分析后,制定相应的云平台保障能力建设计划,分步实施,逐步从低到高实现《云计算服务安全能力要求》。

新钛云服安全团队在系统安全、网络安全、应用安全、数据安全、虚拟化和容器安全、SOC平台开发、安全运维平台开发、安全运维和安全运营等方面具有丰富的实践经验,拥有各类资深技术专家和安全专家,熟悉云安全联盟、GB/T31167、GB/T31168、等保2.0等云安全体系建设和服务规范要求,可为客户提供私有云安全能力建设提供一整套及定制化安全服务和解决方案,也可为企事业单位上云、迁云过程提供安全服务和安全保障。