-

基于零信任理念,SDP 与 VPN 配合进行远程工作

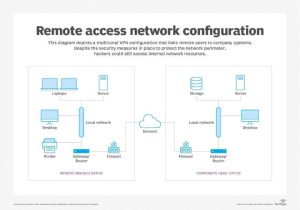

几十年来,企业一直使用VPN来建立安全、加密的远程通信服务。然而,随着网络威胁频率和复杂性的增加,VPN不一定能提供最安全的环境来远程访问内部网络及其相关系统。 在当今和可预见的未来,建立真正安全且无缝的边界是网络工程师和管理人员的首要任务。现有技术(如防火墙和入侵防御系统)可提供针对恶意软件和网络犯罪分子的良好保护。但是,它们的设计仍然允许熟悉的入侵者绕过现有的外围保护并访问内部网络。 我们需要围绕内部网络建立不可逾越的屏障,并使威胁者几乎不可能突破边界。其中一种技术是软件定义的边界(SDP),基于零信任理念,以防止未经授权的访问并增强身份验证措施。 图 1 描述了一个传统网络,其中 VPN 配置为将远程用户链接到总部的系统和资源。尽管采取了保护边界的措施,但仍然有可能绕过现有的安全措施并访问内部网络和资源。

图1 远程访问网络配置

将远程用户链接到总部的传统 VPN 设置

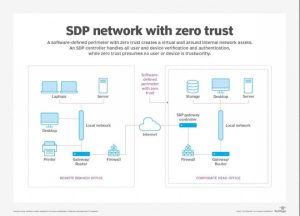

相比之下,SDP 在网络层(而不是应用层)围绕 IT 资源建立虚拟边界。SDP 对请求用户进行身份验证,并在允许访问内部网络之前验证正在使用的设备的状态。 该过程从 SDP 对用户和设备进行身份验证开始。然后,在用户的设备尝试访问的资源(如服务器)之间建立单个网络连接。网络连接是唯一的,不能由其他任何人使用。用户仅被授予对其已获批准的服务的访问权限。 打个比方,SDP过程的一种方法像是访问车库中的汽车。首先车库门必须打开,通常用钥匙打开。如果车库是大型多车辆设施,则可能需要使用感应卡或在键盘上输入代码才能进入。 接下来,一旦到达汽车,必须执行进入汽车的过程。今天的汽车通常具有远程访问功能,该功能使用一个钥匙,该钥匙通过无线电传输连接到汽车,以唯一的代码解锁车门。在此示例中,访问汽车需要多层验证和身份验证。 图 2 描述了一个网络,该网络使用零信任的 SDP来保护内部网络和资源。零信任是一种安全理念,它假定没有用户、设备或网络值得信赖。这是一种严格的安全方法,SDP是确保零信任的有效选择。

图2 零信任的软件定义边界在

内部网络资产周围筑起了一堵墙

在此示例中,SDP 控制器在允许与内部网络和 IT 资源建立连接之前,管理所有用户和设备验证和身份验证活动。实际上,SDP在内部网络资产周围提供了一堵墙,防止除已完全身份验证的访问尝试之外的所有访问尝试。 零信任 SDP 的优势 具有零信任策略的 SDP 的主要好处是,它可以阻止任何未经正确身份验证而访问内部网络资源的尝试。除此之外,SDP还可以通过向VPN添加额外的保护层来补充VPN。向该模型添加零信任可确保SDP为任何未经授权的访问尝试提供完全安全和不可逾越的屏障。 SDP 如何工作? 在工作过程中,SDP执行多项操作。下面列出了关键的 SDP 操作: 1. 验证用户身份。 这可以通过传统的用户标识和密码认证来完成。但是,也可以实现多重身份验证,以便为访问尝试提供额外的挑战。 2. 设备检查和验证。 SDP 还会检查请求设备,以查看其软件是否处于正确的级别,是否存在恶意软件以及其他检查。可以开发未经授权的设备列表以进一步限制访问。 3. SDP 控制器和网关。 SDP 控制器处理组织建立的所有身份验证活动。请求获得批准后,用户将路由到建立实际连接的内部 SDP 网关。 4. 安全的网络连接。 完成上述步骤后,SDP 网关将建立一个唯一的安全网络链路,该链路指向请求用户,然后连接到用户有权使用的服务。 5. 用户对加密连接的访问权限。 SDP 网关在用户和请求的资源之间建立加密链接后,用户将访问批准的服务。 SDP 和 VPN集成 根据现有的网络边界配置,SDP 可以通过提供额外的安全性和防止未经授权的访问来提升 VPN价值。SDP可以在独立模式下代替VPN工作或增强它们,具体取决于网络及其安全状况。 在整体安全体系中添加零信任可确保任何希望使用公司资源的人(无论是内部用户还是外部用户)都被视为不可信。零信任思维模式将提高安全性,并防止网络威胁和其他恶意软件。 原文:https://www.techtarget.com/searchnetworking/tip/How-zero-trust-SDP-can-work-with-a-VPN-for-remote-work?

云和安全管理服务专家